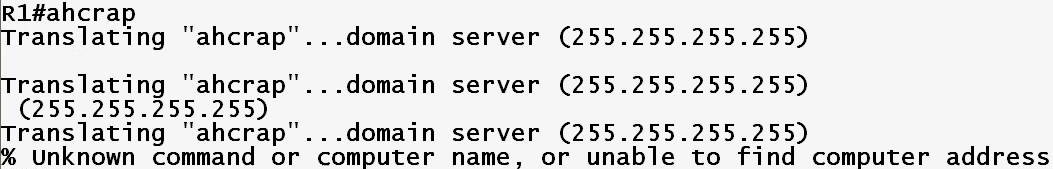

1. Co w przypadku błędnej komendy?

Dosyć irytujące jest czekanie na ponowną możliwość wprowadzenia polecenia w przypadku popełnienia błędu w składni komendy. Dzieje się tak ponieważ przełącznik jeśli nie potrafi odnaleźć polecenia próbuje wprowadzony ciąg wyrazów dopasować do nazwy hosta zdalnego. Dlatego w tym celu wysyłane jest rozgłoszenie celem odnalezienia serwera DNS, który to pomoże w odnalezieniu hosta, którego nazwa została zdefiniowana. Proces ten może chwile czasu potrwać a my przez ten czas tracimy możliwość komunikacji z urządzeniem. Dlatego by zabronić rozwiązywania nazw za pomocą DNS wydaj polecenie: no ip domain lookup

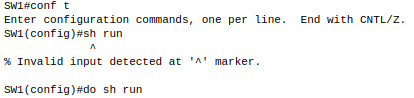

2. Wyświetlenie informacji z dowolnego miejsca

Aby wyświetlić cokolwiek z wykorzystaniem komendy show domyślnie musimy wyjść z konfiguracji. Istnieje jednak prosty trick, dzięki któremu możemy wyświetlać z dowolnego miejsca. W tym celu przed komendą należy dorzucić wyraz do:

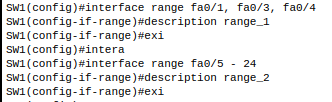

3. Grupowanie portów

Wyobraź sobie, że masz 48-portowy switch i na każdym z tych portów musisz wykonać identyczne polecenie. Teoretycznie musiałbyś wejść w konfigurację pierwszego portu, wykonać polecenie, przejść na drugi port itd itp. Cisco wyszło nam na przeciw i pozwala grupować porty z wykorzystaniem range. Możemy grupować dowolne porty, albo kolejne porty (tutaj warto pamiętać o spacji przed i po myślniku).

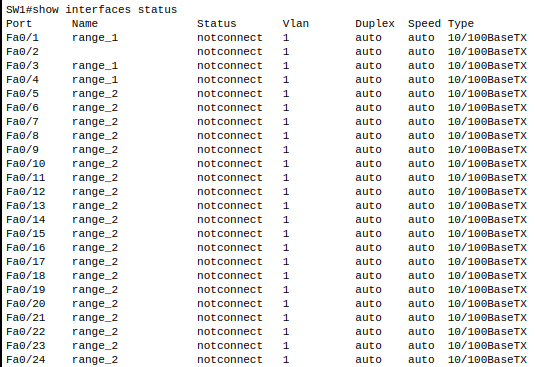

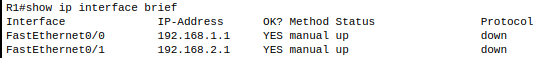

4. Wyświetlenie krótkiego statusu portów

# na switchu – show interfaces status

# na routerze – show interface brief

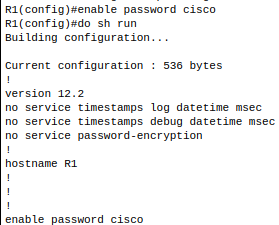

5. Zabezpieczenie hasłem trybu uprzywilejowanego

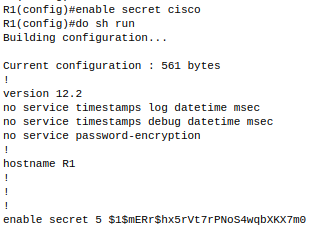

Oprócz zabezpieczenia hasłem portu konsolowego możemy zwiększyć poziom bezpieczeństwa ustanawiając hasło na tryb uprzywilejowany (uruchamiany komendą enable). W tym celu będąc w trybie konfiguracji terminala musimy wpisać: enable password nasze_haslo_do_enable

Jak możemy zauważyć powyżej hasło przechowywane jest w konfiguracji czystym tekstem co jest skrajnie niebezpieczne. Możemy jednak zamienić słowo password słowem secret co zaszyfruje nam hasło algorytmem MD5 (równie niebezpiecznym, ale przynajmniej nie ma hasła czystym tekstem). W ten sposób uzyskaliśmy komendę enable secret nasze_haslo_do_enable

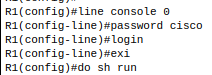

Aby zaszyfrować wszystkie hasła przechowywane w konfiguracji możemy wykorzystać „service password-encryption„. Zamieni nam to wszystkie hasła zapisane jawnym tekstem na zaszyfrowany ciąg znaków. Sprawdźmy to na haśle do portu konsolowego.

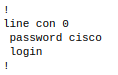

Taka konfiguracja wygląda następująco:

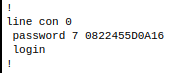

Zaszyfrowanie wszystkich haseł:![]()

Skutek:

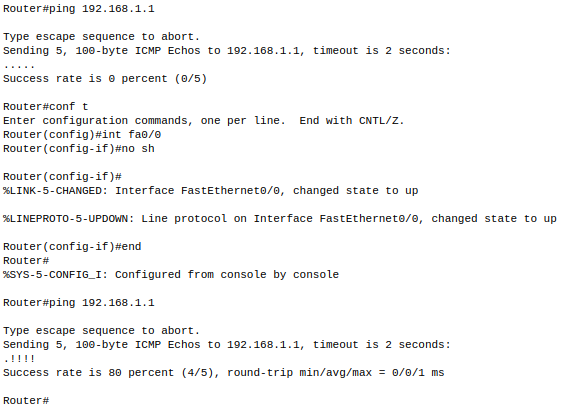

6. Polecenie ping

Tak jak w przypadku innych systemów operacyjnych tak również w IOS występuje komenda ping. Wykorzystanie klasycznie: ping adres_IP/nazwa domenowa

! oznaczają pozytywną odpowiedź

. oznaczają błąd